Introducción

La Seguridad Informática es una disciplina que trata de asegurar la integridad y la privacidad de los sistemas de la información. Cubre todos los componentes que forma un sistema de información: datos, software, hardaware, redes, usuarios, etc.

En este documento se va a profundizar en la Seguridad Informática centrada al software, más concretamente en la Criptología. La Criptología es la rama de la Seguridad Informática que estudia los criptosistemas (sistemas que permiten la comunicación segura de mensajes entre un emisor y un receptor). La Cripotología está dividida en diferentes áreas de estudio:

- Criptografía: consiste en una serie de técnicas que permiten el cifrado y descifrado de mensajes.

- Criptoanálisis: métodos utilizados para la extracción de información a partir de un mensaje cifrado, sin hacer uso de la información secreta que normalmente sería requerida.

- Esteganografía: técnicas que permiten ocultar mensajes dentro de objetos portadores, sin que sean fácilmente detectados.

¿Qué es la seguridad Informática?

Aspectos principales en los que se divide la Seguridad Informática:

- Confidencialidad

- Autenticidad

- Integridad

- Disponibilidad

La Política de Seguridad es un documento donde se analizan las debilidades del Sistema Informático, así como los mecanismos que se van a seguir para conseguir un máximo alcance de cada uno de los aspectos anteriores. No siempre es posible llegar a alcanzar un alto grado de consecución en todos los aspectos puesto que algunos son excluyentes entre sí (p.ej. Disponibilidad <-> Autenticidad), por lo que hay que conseguir el balance ideal.

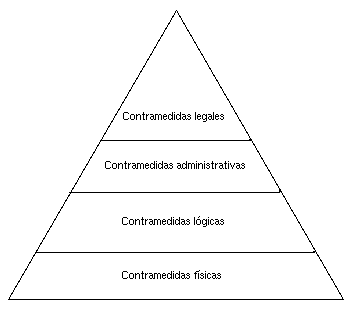

Tipos de contramedidas

- Físicas: soluciones hardware que aseguren la disponibilidad (p.ej. SAI) y la integridad (p.ej. RAID), principalmente.

- Lógicas (informáticas): métodos algorítmicos que aseguran la autenticidad (p.ej. Firma electrónica) y confidencialidad.

- Administrativas: conjunto de reglas que marcan el uso del sistema informático y que son de obligado cumplimiento.

- Legales: sistema de medidas o normas que define la ley y cuya principal cualidad es el ser de caracter represiva.

Principios de la Seguridad Informática

- Mínimos privilegios

- Evitar basar la seguridad en el secretismo

- Participación universal

- Mecanismos de defensa construidos en profundidad (encadenados)

- Recuperación en caso de fallo de seguridad

Aspectos legales

Es importante conocer los aspectos legales que afectan a la seguridad informática, puesto que muchas de las veces vamos a estar moviéndonos en el límite de la legalidada. Estas leyes varían en función del país y del momento, por lo que es necesario mantenerse informado sobre estos aspectos y actualizarnos, si pretendemos realizar consultorías o simplemente experimentar los conceptos que se tratan en la Seguridad Informática.

Seguridad Informática

Según la Wikipedia, se entiende como Seguridad un estado de cualquier tipo de información (informático o no) que nos indica que ese sistema está libre de peligro, daño o riesgo.

Cabe plantearse la siguiente pregunta: ¿Estamos hablando de Seguridad Informática o bien de Seguridad de la información? La segunda se puede considerar una parte de la primera, y muchas veces resulta díficil discernir dónde está el límite entre una y otra (por ejemplo, es posible ofrecer Seguridad de la Información con una simple política de backups, mientras que los sistemas hardware están totalmente desprotegidos, por lo que la Seguridad Informática en global resulta bastante baja).

Según la norma UNE-ISO/IEC 17799, la seguridad de la información se define como la preservación de:

- Su confidencialidad

- Su integridad

- Su disponibilidad

Además pueden tenerse en cuenta estas otras dimensiones:

- Autenticidad

- Trazabilidad (permite determinar todas y cada una de las acciones que realiza cada usuario)

Para conseguir un máximo cumplimiento en cada una de estas dimensiones (ya se ha comentado que esto puede ser imposible puesto que algunas de estas dimensiones pueden llegar a plantear un conflicto entre sí, siendo posible alcanzar un equilibrio óptimo entre ellas), se debe definir una Política de Seguridad, pero no se debe terminar aquí, ya que la seguridad es un proceso continuo de planificación, implantación, verificación y ajuste de cada uno de los mecanismos que se establezcan para conseguir mejorar alguna de las dimensiones de la Seguridad de la Información.

Para definir la Política de Seguridad es necesario realizar un Análisis del Riesgo el cual nos permitirá discernir cuáles son los Activos que se deben proteger en función del valor que se le atribuya. Dicho valor puede ser de diferentes índoles: económico, estratégico, sentimental, etc. A partir del análisis de riesgo, debemos proceder con la Gestión del Riesgo que permite preparar una defensa contra el o los riesgos que se consideren oportunos, así como un plan de contigencia en caso de que los riesgos lleguen a ocurrir con el fin de que la afectación causada por dicho riesgo conlleve un impacto lo más bajo posible. Para discernir qué activos conviene proteger, es posible utilizar un Mapa de Activos, que no es más que un grafo en el que se visualizan las relaciones entre los distintos activos, permitiendo identificar los que son de mayor criticidad.

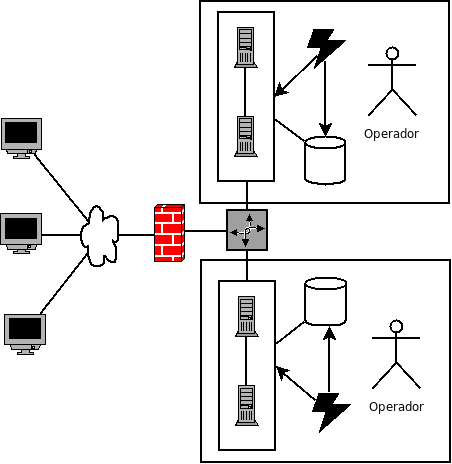

En el ejemplo de diagrama anterior (ínfraestructura típica de un sitio web) se pueden ver los siguientes activos:

- Los clusters para atender peticiones webs, formados por servidores (web y base de datos) interconectados. Normalmente se dispone de dos clusters, haciendo uno las funciones de backup, por lo que resulta necesario replicar toda la infraestructura en el backup.

- Cada uno de estos clusters suele tener su equipo de mantenimiento y suelen estar en sitios fisicamente distanciados.

- El firewall y switch que protegen y comunican los dos clusters.

- Los usuarios que intentan acceder al sistema.

Se ha comentado que los Activos son los recursos que se deben proteger y que su selección se realizará en función del valor que se determine que dicho activo posee. Un activo puede ser material (equipos informáticos, joyas, obras de arte, etc) o inmaterial (proyectos, diseños, habilidades tecnológicas, etc). En el caso de la Seguridad Informática, los Activos de Información principalmente, serán los objetivos a proteger de posibles riesgos.

Los activos que se ven afectados por un riesgo (bien por su frecuencia o bien por el impacto que puedan causar cuando el riesgo aparezca) se denomina Activo Degradado. La función de la Seguridad Informática es la de definir salvaguardas que reduzcan tanto la frecuencia como el impacto o degradación que puedan causar dichos riesgos. Estos valores de frecuencia o impacto son valores estimados y en función de los cuales se justificará la implantación de salvaguardas. Así pues, se puede decir que los principales aspectos que hay considerar en la Gestión del Riesgo son:

- El impacto que puede causar el riesgo: Daño posible

- La frecuencia con la que dicho riesgo puede manifestarse: Daño probable

Según MAGERIT (Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información), la Gestión del Riesgo debe:

- Establecer una Política de la Organización al respecto: directrices generales de quién es responsable de cada cosa.

- Establecer una Norma: objetivos a satisfacer para poder decir con propiedad que la amenaza ha sido conjurada.

- Establecer unos Procedimientos: instrucciones paso a paso de qué hay que hacer.

- Desplegar salvaguardas técnicas que efectivamente se enfrenten a las amenazas con capacidad para conjurarlas.

- Desplegar controles que permitan saber que todo lo anterior está funcionando según lo previsto.

Conviene llegar a un cierto equilibrio entre:

- Salvaguardas Técnicas: en aplicaciones, equipos y comunicaciones.

- Salvaguardas Físicas: protegiendo el entorno de trabajo de las personas y los equipos.

- Medidas de Organización: de prevención y gestión de las incidencias.

- Política de Personal: que, a fin de cuentas, es el eslabón imprescindible y más delicado: política de contratación, formación permanente, Organización de reporte de incidencias, plan de reacción y medidas disciplinarias.

Por otra parte, actualmente en España existen las siguientes protecciones legales de activos:

- Ley Orgánica de protección de datos de carácter personal.

- RD 1720/2007 contempla las medidas de seguridad seguridad.

- Ley de Servicios de la Sociedad de la Información.

- Ley General de Telecomunicacione

Delitos Informáticos

Hablando con propiedad, los Delitos Informáticos como tal no existen, aunque es común referirse como tal a los delitos que tienen, bien como vía, bieno como objeto del delito, medios tecnológicos o informáticos. Así pues, se considerá, comúnmente hablando, un delito informático aquel que:

- Usa la tecnología como medio para cometer un delito, como por ejemplo, la duplicación de tarjetas de crédito mediante dispositivos ocultos en cajeros automáticos, el phising realizado sobre bancos para obtener los datos de acceso de los usuarios, etc.

- Atenta directamente contra un activo que forma parte de un Sistema de Información, como por ejemplo el ataque mal intencionado a servidores, la creación de virus, etc.

Casos típicos de delito informático, entre otros, son los siguientes:

- Revelación de secretos

- Daños a la propiedad ajena

- Estafa

- Violación del secreto de las telecomunicaciones

- Vulneración de la propiedad intelectual o industrial

- Calumnias e injurias

- Incitación al odio o a la violencia

- Apología de delitos

- Amenazas

- Pornografía infantil

Curiosamente, en la jurisdicción española se están dando casos de delitos informáticos en los que el acusado de sale absuelto de cargos debido a que argumenta que él no fue el que realizó el delito, sino una persona anónima que utilizó su red inalámbrica, la cual estaba desprotegida, para realizarlo. En caso de que su red wifi hubiera estado protegida, hubiera sido díficil esta argumentación, por lo que en este caso dejar la conexión abierta te puede meter en un lío pero al mismo tiempo es tu salvaguarda (Fuente).

Herramientas

Addons para Firefox

- Web Developer

- The Web Developer extension adds a menu and a toolbar with various web developer tools.

- Firebug

- Firebug integrates with Firefox to put a wealth of development tools at your fingertips while you browse. You can edit, debug, and monitor CSS, HTML, and JavaScript live in any web page…

- UrlParams

- Shows you the GET and POST parameters of the current website in the sidebar…

- HackBar

- Simple security audit / Penetration test tool.

- X-Forwarded-For Spoofer

- Spoofs the X-Forwarded-For header.

- Live HTTP Headers

- View HTTP headers of a page and while…

- http://livehttpheaders.mozdev.org/

- Tamper Data

- Use tamperdata to view and modify HTTP/HTTPS headers and post parameters

- SQL Injection

- SQL Injection is an Upgrade from the old form free, it is a component to transform checkboxes, radio buttons, select elements to a input text and enable disabled elements from all forms in a page.

- It makes easier to test and identify SQL injection vulnerabilities in web pages.

- SQL Inject Me

- SQL Injection vulnerabilites can cause a lot of damage to a web application. A malicious user can possibly view records, delete records, drop tables or gain access to your server. SQL Inject-Me is Firefox Extension used to test for SQL Injection vulnerabilities.

- XSS Me

- Cross-Site Scripting (XSS) is a common flaw found in todays web applications. XSS flaws can cause serious damage to a web application. Detecting XSS vulnerabilities early in the development process will help protect a web application from unnecessary flaws. XSS-Me is the Exploit-Me tool used to test for reflected XSS vulnerabilities.

- Access Me

- Access vulnerabilities in an application can allow an attacker to access resources without being authenticated. Access-Me is a Firefox extension used to test for Access vulnerabilities.